**Ceci est une ancienne révision du document !**

Configurer les permissions

Cette page vise à donner un aperçu de qui a le droit de faire quoi sur le serveur LDAP. Les ACL sont configurables en suivant ce tutoriel.

root

Depuis le conteneur LDAP, l’utilisateur root a tous les droits sur le serveur LDAP (lecture, modification…). Ceci fonctionnera avec les commandes de type ldapsearch, ldapmodify, etc. En pratique, on utilise ApacheDirectoryStudio.

N'importe qui

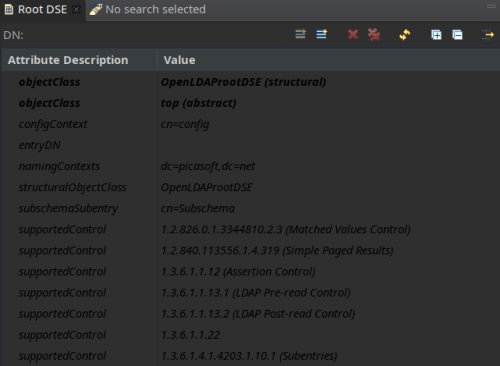

Tout le monde (y compris les utilisateurs anonymes) a le droit de lire l’objet racine du LDAP (qui donne des informations sur les extensions supportées par le serveur, par exemple).

Ici, on interroge le serveur LDAP sans authentification :

En revanche, aucune entrée du LDAP n’est lisible sans autorisation spécifique.

cn=admin,cn=config

Le DN cn=admin,cn=config a le droit de modifier la configuration de LDAP. Son mot de passe est défini dans le pass.

La configuration est faite dans olcDatabase={0}config,cn=config.

Ici, olcAccess indique que seul root peut changer la configuration, mais l’attribut olcRootDN (qui vaut cn=config,cn=admin) indique que le DN cn=config,cn=admin n’est pas concerné par les restrictions et a dont accès à toute la configuration.

cn=admin,dc=picasoft,dc=net

Le DN cn=admin,dc=picasoft,dc=net peut lire et modifier n’importe quelle entrée du serveur LDAP (mais pas la configuration).

cn=nss,dc=picasoft,dc=net

Le DN cn=nss,dc=picasoft,dc=net peut lire