**Ceci est une ancienne révision du document !**

Accès d'urgence aux machines

Dans certains cas où il n’est plus possible d’accéder aux machines par SSH ou via l’interface Proxmox, par exemple en cas de redémarrage raté, de kernel panic ou de freeze, une fonctionnalité permet de reprendre la main sur les machines.

Sur les machines virtuelles

Dans l’interface Proxmox, on peut obtenir un accès VNC en cliquant sur “Console” pour les machines virtuelles.

On arrive alors dans un terminal où on peut se connecter en tant que root pour administrer la machine, ou avec son compte LDAP si ça fonctionne.

Par contre le clavier est en QWERTY, si le mot de passe contient des caractères spéciaux, c’est impossible à taper. Et on ne peut pas faire de copier/coller… Une astuce sur Linux est de copier le mot de passe dans son presse-papier, lancer dans un terminal :

sh -c 'sleep 3.0; xdotool type "$(xclip -o -selection clipboard)"'

Puis revenir vite dans la fenêtre VNC, et le mot de passe se tape tout seul. Débrouillez vous pour l’install des paquets et tout désolé la doc est un peu sèche pour le moment.

On peut aussi utiliser SPICE, pour cela il faut installer virt-manager, virt-viewer et spice-gtk sur sa machine. Il faut également utiliser SPICE pour l’affichage sur la VM (catégorie Matériel) et enfin ouvrir le port 3128 sur l’hyperviseur.

Sur Alice et Bob

Note:

Depuis un accès physique, l’interface vPro se configure avec la combinaison de touche Ctrl+P avant le boot.

La carte mère de chaque machine possède une fonction qui permet d’avoir accès à la machine quel que soit son état (Intel AMT).

Avec l’AMT, on a un accès VNC aux machines en passant par un rebond sur nagios.tetaneutral.net. On ne peut en effet obtenir un accès VNC que via le réseau privé de TTNT.

Attention:

Il vous faudra pour ce faire la clé SSH de Picasoft, enregistrée sur nagios, et disponible sur le vaultwarden.

Une fois la clé privée SSH de Picasoft enregistrée sur votre machine, utilisez les commandes suivantes :

- snippet.bash

# Redirection des ports locaux vers les ports distants des machines Alice et Bob ssh -p 2222 nagios.tetaneutral.net -l ttnn -N \ -i <chemin de la clé SSH de Picasoft> \ -L 8081:192.168.128.151:16992 -L 5911:192.168.128.151:5900 \ -L 8082:192.168.128.152:16992 -L 5912:192.168.128.152:5900

Explications :

-l ttnt: le login autorisé à accéder ànagiosvia notre clé estttnt-N: désactive l’exécution d’un shell distant, rien ne s’affiche, c’est normal-L port:host:hostport:port(en local) est forwardé au niveau du porthostportdu serveurhost.-p 2222: le serveur SSH surnagiosécoute sur le port 2222

Avec un navigateur web, les URLs suivantes donnent accès à l’interface web d’AMT pour l’inventaire et le lancement des commandes de redémarrage des machines.

- Pour Alice :

http://localhost:8081 - Pour Bob :

http://localhost:8082

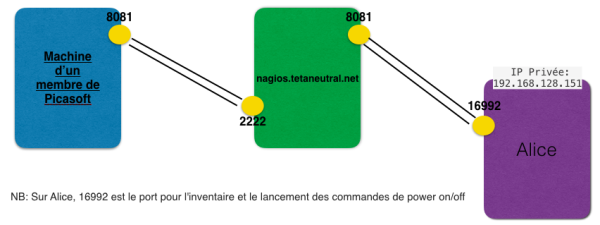

Voici un schéma pour mieux comprendre ce qu’il se passe, par exemple pour Alice :

On pourra aussi utiliser un client VNC pour l’accès VNC, comme remote-viewer (1).

- Pour Alice :

remote-viewer vnc://localhost:5911 - Pour Bob :

remote-viewer vnc://localhost:5912

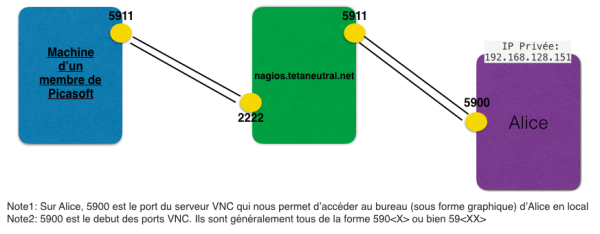

Voici un schéma pour mieux comprendre ce qu’il se passe, par exemple pour Alice :

En général, l’idée est de redémarrer les machines via l’interface web AMT puis d’utiliser le VNC pour voir les erreurs au démarrage et les corriger.

Sur Caribou

L’équivalent de Intel AMT existe sur les serveurs Dell, il s’agit du système propriétaire iDRAC.

Attention:

Ce système n’est pas disponible sur une IP publique, il faut donc utiliser un rebond sur le serveur coulemelle de Rhizome. Il faudra pour cela récupérer la clé sur le vaultwarden.

- snippet.bash

# Redirection du port local vers le port distant de Caribou ssh coulemelle.rhizome-fai.net -l picasoft -N -L 8080:192.168.0.4:443

On peut ensuite accéder à https://localhost:8080 et se connecter à l’aide des identifiants présents dans le pass. Il sera notamment possible de redémarrer le système, de gérer les disques du contrôleur RAID et de vérifier la santé du système.